【博文推荐】云桌面及桌面虚拟化中的安全问题探析

【博文推荐】云桌面及桌面虚拟化中的安全问题探析

| 本博文出自Bkjia博客aaao 的博客,有任何问题请进入博主页面互动讨论! 博文地址:http://nolinux.blog.51cto.com/4824967/1591739 |

安全问题一直作为云计算平台的重中之重,本文探析了云桌面及桌面虚拟化中的安全问题。

数据泄露防护Data leakage prevention, DLP),又称为"数据丢失防护"Data Loss prevention, DLP)是指通过IT技术方式,防止企业指定的数据信息的非法被策略规定以外的第三方获取。目前Symantec、Macafee等国际企业,以及中软、伊时代、圣博润等国内厂商都有相应的数据防泄密产品方案。

同时,根据诸多IT调研机构的报告显示,该市场在2010年至2020年将保持20%以上高速增长。然而随着桌面虚拟化技术VDI)兴起,不少人会认为通过桌面虚拟化将终端用户的信息整合在后端进行统一管理,就可以达到数据防泄密的效果。殊不知在虚拟桌面的整体系统角度来看,客户端、传输网络、服务器端、存储端等各个方面,都会产生安全风险。忽略任何一个细节都会导致整个系统的信息漏洞。

客户端:在虚拟桌面的应用环境中,只要有访问权限,任何智能终端都可以访问云端的桌面环境,即许多虚拟桌面供应商宣称的随时随地的系统访问。但是如果访问权限不可靠怎么办?如果使用单纯的用户名密码作为身份认证,那么其泄露就意味着对方可以在任何位置访问你的桌面系统,并获取相关数据。传统的桌面可以采用物理隔离的方式,其他人无法进安全控制区域窃取资料;而在虚拟桌面环境下,这种安全保障就不复存在了。

这就要求有更加严格的终端身份认证机制。好比原来办理银行业务都需要本人携***去银行,要"偷"别人账户中的钱首先就过不了身份认证这一关。现在有网银了,如果仍然还是卡号加密码的方式,那储户账户中的资金就太不安全了。此外,通过MAC地址对于允许访问云端的客户端进行一个范围限定也是不错的办法。虽然牺牲了一定灵活性,比如终端用户从网吧等公共设备上无法访问云端,但这种方式可以大幅提升客户端的可控性。

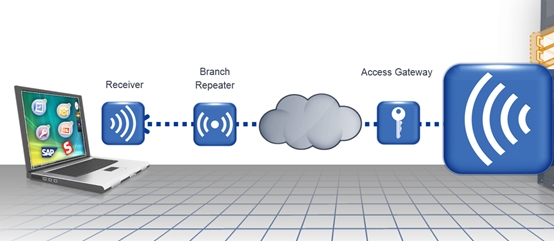

传输网络:绝大部分企业级用户都会为远程接入设备提供安全连接点,供在防火墙保护以外的设备远程接入,但是并非所有的智能终端都支持相应的VPN技术。智能手机等设备一般可采用专业安全厂商提供的定制化VPN方案。企业内部的终端和云端的通讯可以通过SSL协议进行传输加密,确保整体传输过程中的安全性。

而对于采用公有云服务的小型企业和个人用户,云服务商会提供相应的传输加密途径,而云服务商一般也会将这一选项算作增值服务,计入最终用户的租赁成本中。

服务器端:在虚拟桌面的整体方案架构中,后台服务器端架构通常会采用横向扩展的方式。这样一方面通过增强冗余提升了系统的高可用性;另一方面可以根据用户数量逐步增加计算能力。在大并发的使用环境下,系统前端会使用负载均衡器,将用户的连接请求发送给当前仍有剩余计算能力的服务器处理。

这种架构很容易遭到分布式拒绝攻击,因此需要在前端的负载均衡器上配置安全控制组件,或者在防火墙的后端设置安全网关进行身份鉴定授权。

存储端:采用虚拟桌面方案之后,所有的信息都会存储在后台的磁盘阵列中,为了满足文件系统的访问需要,一般会采用NAS架构的存储系统。这种方式的优势在于企业只需要考虑保护后端磁盘阵列的信息防泄漏,原本前端客户端可能引起的主动式的信息泄密几率大为减少。但是,如果系统管理员,或者是具有管理员权限的非法用户想要获取信息的话,这种集中式的信息存储方式正中其下怀。

如果使用普通的文件系统机制,系统管理员作为超级用户具有打开所有用户目录,获取数据的权限。这意味着所有客户端的信息都会被十分简便地获取、检索、修改。这种威胁有时也会成为阻碍虚拟桌面为前端用户所接受的原因之一。

在虚拟桌面的环境中,一般采用专业的加密设备进行加密存储的方式,并且为了满足合规规范的要求,加密算法应当可以有前端用户指定。同时,在数据管理上需要考虑三权分立的措施,及需要系统管理员、数据外发审核员和数据所有人同时确认也能够允许信息的发送。这样可以实现主动防泄密。此外,还需要通过审计方式确保所有操作的可追溯性。

评论暂时关闭