利用windows活动目录和radius对linux进行ssh认证

利用windows活动目录和radius对linux进行ssh认证

我们要做的目的是 linux可以用域用户进行登录

对于有些公司来说,运维人员众多,但是每个人都有管理的权限,要是有人有误操作,但是那兔崽子又不承认错误的话,我们可以调取出日志来,察看下每个人的history。 为了防止擦处记录,我们可以在 .bashrc 里面写个脚本,没几秒钟会tar一下操作的记录,并且会传到一个只能传,不能删除的空间里。

www.2cto.com

www.2cto.com

要是有人就是特意的想高破坏的话,会第一时间关掉这个收集数据的脚本,我们可以做个监控,比如用zabbix去客户端那里拉数据,看看进程还在不在。。就这些了~

安装pam模块

yum -y install pam-devel

wget ftp://ftp.freeradius.org/pub/radius/pam_radius-1.3.17.tar.gz

tar zxvf pam_radius-1.3.17.tar.gz

cd pam_radius-1.3.17

make

cp pam_radius_auth.so /lib/security/

mkdir /etc/raddb

cp pam_radius_auth.conf /etc/raddb/server

vi /etc/raddb/server

127.0.0.1 1231231

vi /etc/pam.d/sshd

#%PAM-1.0

auth sufficient /lib/security/pam_radius_auth.so debug client_id=linux

auth sufficient pam_stack.so service=system-auth

auth required pam_nologin.so

account required pam_stack.so service=system-auth

password required pam_stack.so service=system-auth

session required pam_stack.so service=system-auth

session required pam_loginuid.so

/etc/init.d/sshd restart //重启ssh服务。

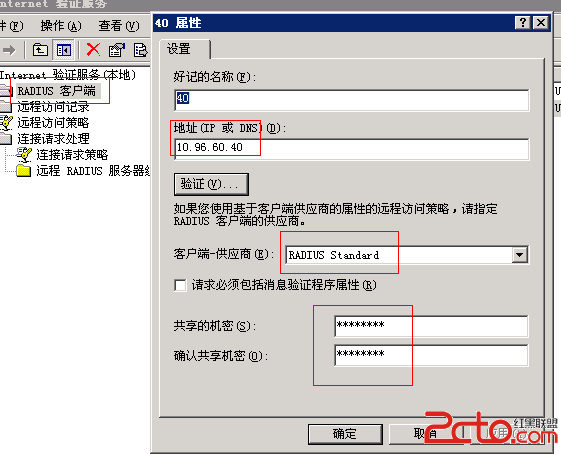

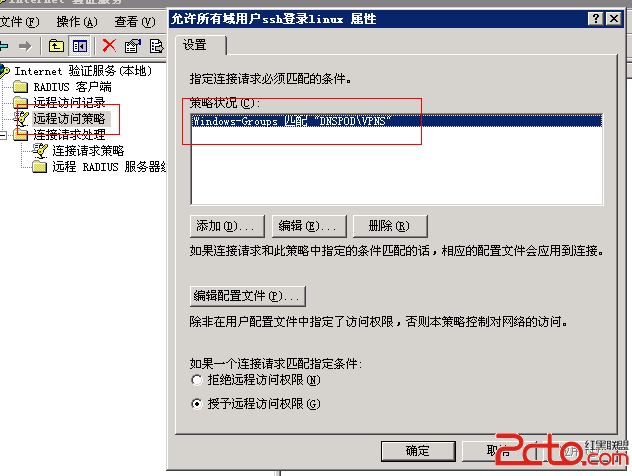

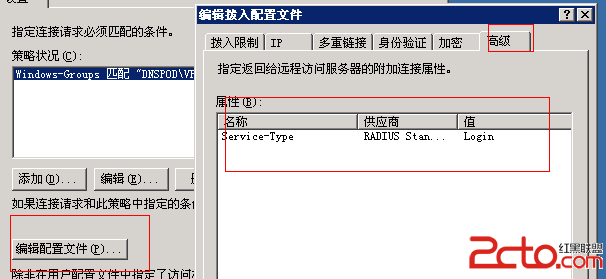

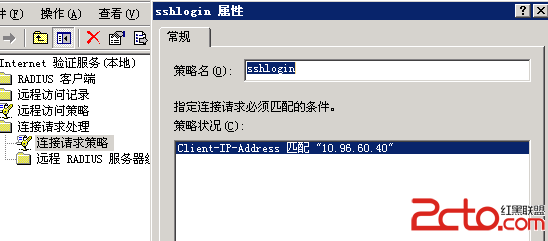

然后在windows 操作了

【其实就是创建 radius客户端,访问的策略,请求的策略】

我用红色的框框标识出来的,大家要注意哈~

www.2cto.com

最后一步是~ 域里面的用户名在linux服务器也要有的,但是不要有密码。。。

评论暂时关闭