巩固网络安全 加强OSI数据链路层防护(1)

巩固网络安全 加强OSI数据链路层防护(1)

在网络安全设计中,设计者较多地分析了来自组织外部的安全威胁,而对来自组织内部的安全威胁则分析较少。内部用户由于直接接入二层网络,拥有更多的可控制协议(包括二层网络协议),因而利用这些协议特性所造成的安全威胁也更加多样。在OSI模型的不同层次,标准化组织开发了各种安全协议,其中涉及认证、加密等,但是针对OSI二层—数据链路层的安全协议却较少。同时网络二层的安全普遍较少引起规划人员的注意,这就造成了网络二层成为网络安全中的薄弱环节。本文针对网络中存在的二层安全威胁做一些深入讨论,同时提出合理的防范建议。

MAC洪泛

MAC洪泛是针对二层交换机发起的攻击,但主要目的是实现在交换网络环境下的嗅探Sniffing)。当MAC帧通过交换机时,交换机会检查帧中的源MAC地址,并建立该MAC地址和端口的映射表,这张映射表存储于交换机的CAM内容可寻址存储器)中。当进行帧转发时,交换机会查看该映射表,把MAC地址已知的帧转发到相应端口,只有MAC地址未知的帧才洪泛到所有端口。通过这样的转发行为,交换机有效地避免了在HUB环境下产生的嗅探攻击。

MAC洪泛中,攻击者发送源地址不断变化的MAC帧携带虚假MAC地址),导致CAM溢出,这样交换机便不能再学习新的MAC地址。同时攻击者配合使用TCN BPDUSTP协议中宣布生成树拓扑变化的BPDU),加速已有真实MAC地址条目的老化,最终使CAM中完全充斥着虚假的MAC地址条目。经过交换机的数据帧因查不到相应的MAC条目,被洪泛到所有的端口。

通过MAC洪泛,攻击者把难以进行嗅探的交换环境演变成为可以进行嗅探的共享环境。在Cisco交换机中启用Port Security,限制每个端口可以出现的MAC地址,可以抑制MAC洪泛攻击。

配置命令:

CatOS(enable)>set port security 1/1 maximum 2 #限制1/1端口最多可能出现的2个MAC地址 CatOS(enable)>set port security 1/1 violation shudown|restriction #当超过MAC地址数后是关闭接口还是丢弃后来的MAC帧 |

STP安全

STPSpanning Tree Protocol,生成树协议)是二层网络中普遍运行的协议,主要目的避免网络二层环路的存在。STP以根网桥Root Bridge)为根,通过发送BPDUBridge Protocol Data Unit,网桥协议数据单元)来构建一个无环的树形拓扑。由于STP缺乏信息的验证机制,所以虚假的STP信息会造成严重的网络安全问题。

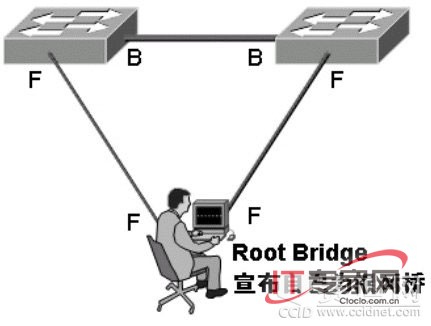

如图1所示,攻击者接入两台交换机,并使用拥有更小Bridge ID的TCN BPDU宣告自己为根网桥。这样生成树拓扑发生变化,以攻击者为根,所有的流量不再经过交换机之间的链路,而是经过攻击者。这样攻击者便可以发动嗅探、会话劫持、中间人Man In The Middle)等诸如此类的攻击。

图1

评论暂时关闭