IPv6用户的WLAN安全接入(1)(2)

一、 源地址验证技术保证IPv6网络接入的安全性

Comware平台针对IPv6网络中的源地址伪造系列安全问题,提出了一系列解决方案。通过DHCPv6 Snooping特性、IPv6 Source Guard特性及ND Snooping特性建立起IPv6地址、MAC地址和端口的绑定关系表,并且以绑定关系为依据对DHCPv6协议报文、ND协议报文和IPv6数据报文的源地址进行合法性的过滤检查。

1. DHCPv6 Snooping

安全关键词:防伪造服务器攻击,防地址欺骗攻击,防DAD攻击

DHCPv6 Snooping特性可以保证客户端从合法的服务器获取IPv6地址,并记录DHCPv6客户端IPv6地址与MAC地址的对应关系,从而防止ND攻击。

DHCPv6通过如下方式防止伪造服务器攻击:为了使DHCPv6客户端能通过合法的DHCPv6服务器获取IPv6地址,DHCPv6 Snooping安全机制允许将端口设置为信任端口Trusted Port)和不信任端口Untrusted Port):信任端口正常转发接收到的DHCPv6报文;不信任端口接收到DHCPv6服务器发送的应答报文后,丢弃该报文。连接DHCPv6服务器、DHCPv6中继或其他DHCPv6 Snooping设备的端口需要设置为信任端口,其他端口设置为不信任端口,从而保证DHCPv6客户端只能从合法的DHCPv6服务器获取地址,私自架设的伪DHCPv6服务器无法为DHCPv6客户端分配地址。

DHCPv6 Snooping通过监听DHCPv6报文,记录DHCPv6 Snooping表项,其中包括客户端的MAC地址、获取到的IPv6地址、与DHCPv6客户端连接的端口及该端口所属的VLAN等信息。然后再通过在设备接入用户侧的端口上启用IPv6 Source Guard功能,针对生成的表项,在对应端口对收到的报文进行过滤控制,防止非法报文通过端口,从而限制了对网络资源的非法使用,包括地址欺骗攻击等,提高了端口的安全性。

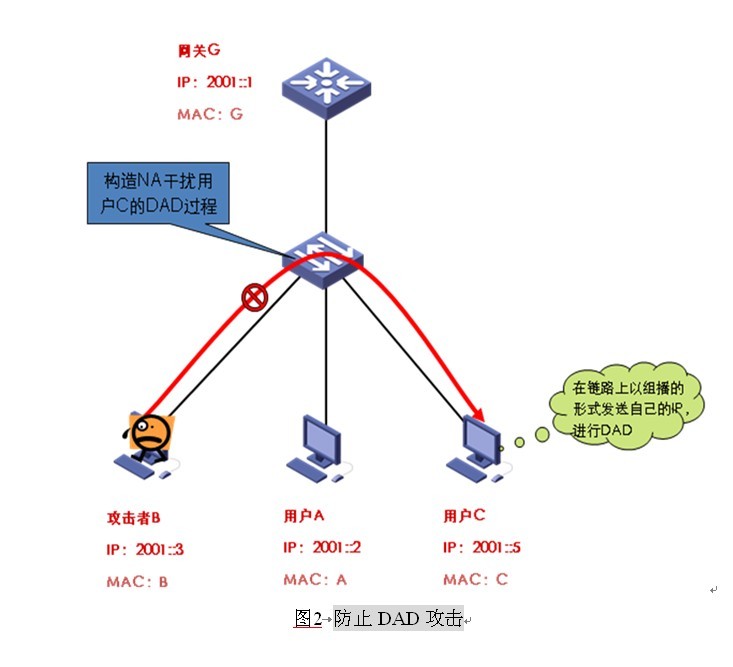

针对DAD攻击,在有状态分配地址时,使用DHCP snooping生成可信表项,攻击者无法通过DHCP过程获取与受害者相同的地址,异常的NA报文是无法通过接入层交换机过滤的,从而有效的防止了DAD攻击。在无状态自动分配地址时,用户可以使用随机的InterfaceID,这样正常用户的地址分配过程中,设备上可以先建立起可信表项,并使用这个表项对攻击者的NA报文进行过滤,从而有效的防止DAD攻击。详见图2示意。

2. IPv6 Source Guard

安全关键词:用户的合法性检查

IPv6 Source Guard功能是针对用户的合法性检查功能,是报文中源IPv6地址和源MAC地址,检查用户是否是报文收到端口所属VLAN上的合法用户,包括基于IP Source Guard静态绑定表项的检查、基于ND Snooping表项的检查和基于DHCPv6 Snooping安全表项的检查。在这三种表项都存在的情况下,检查过程如下图3为该过程示例):

评论暂时关闭