IPv6用户的WLAN安全接入(1)(3)

首先进行基于IP Source Guard静态绑定表项检查。如果找到了对应源IPv6地址和源MAC地址的静态绑定表项,认为该ND报文合法,进行转发。如果找到了对应源IPv6地址的静态绑定表项但源MAC地址不符,认为该ND报文非法,进行丢弃。如果没有找到对应源IPv6地址的静态绑定表项,继续进行DHCPv6 Snooping安全表项、ND Snooping安全表项检查。

在基于IP Source Guard静态绑定表项检查之后进行基于DHCPv6 Snooping安全表项、ND Snooping安全表项检查,只要符合两者中任何一个,就认为该ND报文合法,进行转发。

如果所有检查都没有找到匹配的表项,则认为是非法报文,直接丢弃。

3. ND Snooping

安全关键词:防地址欺骗攻击

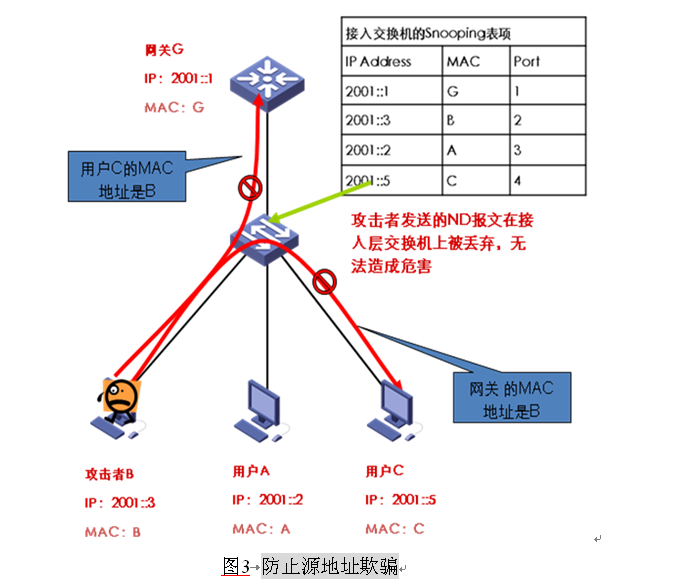

ND Snooping特性通过侦听IPv6的自动地址配置过程中的DADDuplicate Address Detection,重复地址检测) NS消息来建立ND Snooping表项,表项内容包括报文的源IPv6地址、源MAC地址、所属VLAN、入端口等信息。当一个VLAN使能ND Snooping后,该VLAN内所有端口接收的ND报文均会被重定向到CPU。全局使能ND Snooping后,CPU会对这些ND报文进行分析,获取报文的源IPv6地址、源MAC地址、源VLAN和入端口信息,并根据这些信息来新建或更新ND Snooping表项。更新表项主要根据DAD NS报文,同时兼顾其它种类的ND报文,并附加更为主动的确认机制:首先,设备将探测现有该表项的正确性、探测新收到报文报文A)真实性。最后通过老化表项机制,保证过期的ND Snooping表项能够及时删除。

与DHCPv6 Snooping一样,ND Snooping表项也可与IPv6 Source Guard功能配合使用,通过在设备接入用户侧的端口上启用IPv6 Source Guard功能,针对ND Snooping生成的表项,在对应端口对收到的报文进行过滤控制,防止地址欺骗攻击,从而限制了对网络资源的非法使用,提高了端口的安全性。

4. ND Detection和其他预防机制

安全关键词:防仿冒网关攻击,防DoS攻击

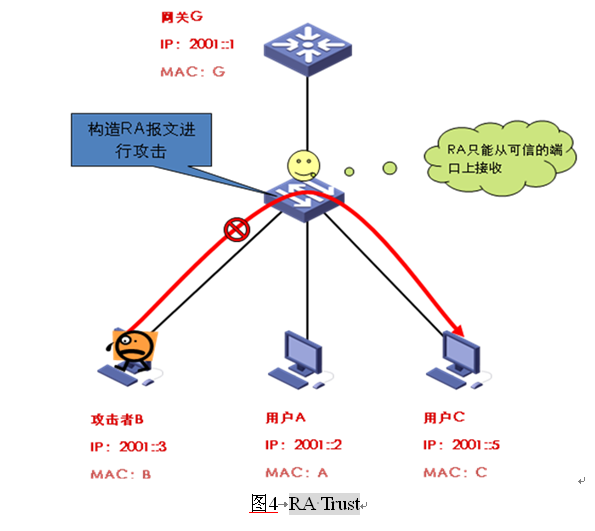

在DHCPv6 Snooping和ND Snooping基础上,Comware提供了ND Detection功能,检查用户的ND协议报文的合法性。对于合法用户的ND报文进行正常转发,否则直接丢弃,从而防止仿冒用户、仿冒网关的攻击。ND Detection功能将接入设备上的端口分为两种:ND信任端口、ND非信任端口。对于ND信任端口,不进行用户合法性检查;对于ND非信任端口,如果收到RA和RR消息,则认为是非法报文直接丢弃,如果收到其它类型的ND报文,则需要进行用户合法性检查,以防止仿冒用户的攻击如图4所示)。

针对DoS攻击,Comware也提供了相应的预防机制。攻击者通过构造IP或MAC不断变化的NS/RS报文进行对三层设备的DoS攻击,耗尽网关的ND表项资源。Comware在网关上可以基于路由口,也可以基于物理端口配置ND学习的数量,将ND攻击限定在一个较小的范围,未来还可以通过限制固定时间内的学习数量等技术,扩展对DoS攻击的防御能力。

评论暂时关闭