IPv6用户的WLAN安全接入(1)

IPv6用户的WLAN安全接入(1)

51CTO.com 综合报道】当前,Internet网络主要还是基于IPv4协议,但IPv6网络已经开始了广泛的部署,CNGI就是其中之一。然而IPv4网络的成熟性和安全性,还没有完全的应用到IPv6网络之中。比如现有的IPv6接入网络,仍然是开放的,用户可以随意接入,自由获得地址、更改地址,不受到任何制约和限制。因此,其接入安全性较难得到保证。

在这一点上WLAN无线网络和有线网络很大的区别是,无线用户需要进行认证,无线接入设备能够了解每一个用户的在线状态,了解其对应的MAC、密钥等信息,因此对于无线网络的IPv6用户接入安全,可以采用区别于有线的一些处理机制。作为承载包括WLAN在内H3C所有网络产品特性的统一软件平台,Comware平台既考虑了在当前的普通IPv4网络中的安全性,也考虑了在IPv6网络中的安全性。

对于用户,其上网的身份标识,在链路层为MAC地址,在网络层为IP地址,在应用层为上网账号。对于WLAN网络,其链路层安全,即MAC的正确使用可以由11i保证,但用户报文的标识--IP地址,特别是跨三层之后IP识别的有效性,将是保证用户安全的重要环节。现有无线安全技术并不保证IP层可靠,即使IPv6也不例处。而且,相当多的无线网络采用了共享密钥的方式,各IPv6用户之间实际上可以在链路层可以互访,使得具有敌意的嗅探攻击成为可能,安全性问题反而比有线网络中还要严重。

源地址伪造系列安全问题

在IPv4网络中,所有的网络都面临报文的伪造问题。传统路由器在转发IP报文时,基于报文的目的IP地址进行查表转发,不对报文源地址的真实性进行任何验证。而基于IP协议的上层协议例如TCP,UDP等)都使用IP地址作为通讯对方的标识,只要攻击者伪造了报文源IP地址,就能够欺骗对方,从而攻击服务器等现有网络应用设备。H3C已经针对IPv4开发出了一系列的特性防止此类的攻击。

与IPv4一样,IPv6网络也面临报文的伪造问题,主要是报文源地址伪造的问题。而且,因为IPv6网络是新组建网络,很容易忽视这个问题。但攻击者已经开始"关注"它,并可能利用这些问题发起新的攻击。

攻击者伪造的报文可能是数据报文也可能是控制报文,最主要的是地址分配、解析的控制报文。在IPv6网络中,与地址分配、解析相关的控制报文主要是NDNeighbor Discovery)协议报文、DHCPv6协议。

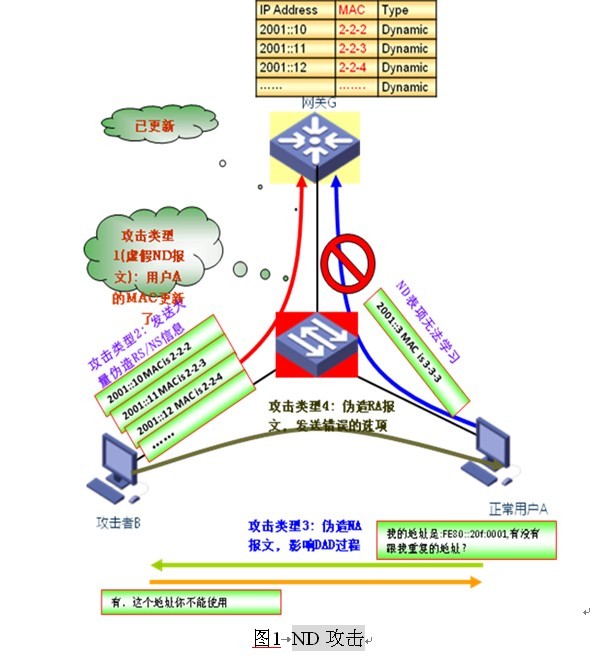

针对ND协议的攻击主要有如下几类,图1为几种攻击的示意。

类型一:欺骗攻击。通过发送伪造NA/NS/RS报文,修改终端或网关上特定用户的MAC地址。

类型二:DoS攻击。通过发送大量伪造的NS/RS报文,攻击网关,使得网关的ND表项数量溢出。

类型三:DAD攻击。通过伪造的NA报文,阻断终端正常的DAD过程。

类型四:RA攻击。通过发送伪造的RA报文,欺骗网络中的终端,进行错误的网络参数配置。

针对DHCPv6协议的攻击主要有伪造DHCPv6服务器攻击。如果网络中存在私自架设的伪DHCPv6服务器,则可能导致DHCPv6客户端获取错误的IPv6地址和网络配置参数,无法正常通信。

在Comware平台上所设计的SAVISource Address Validation,源地址有效性验证)技术,通过对地址分配协议的侦听获取用户的IP地址,保证随后的应用中能够使用正确地址上网,且不可伪造他人IP地址,保证了源地址的可靠性。同时,通过SAVI和Portal技术的结合,进一步保证了所有上网用户报文的真实性和安全性。

评论暂时关闭